Cryptojacking ist eine wachsende Gefahr: Hacker nutzen Ressourcen infizierter PCs oder mobiler Geräte, um deren Ressourcen für das eigene Cryptomining zu nutzen.

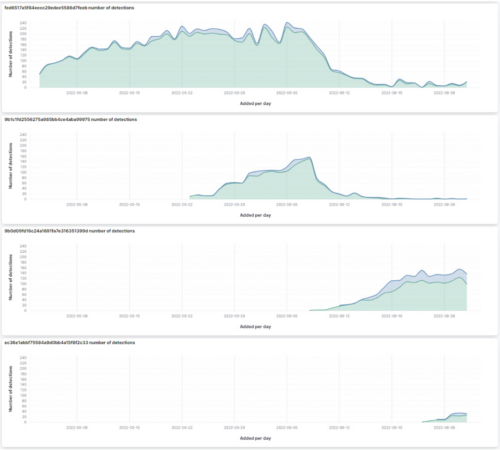

In den Monaten Mai und Juni 2022 hat Bitdefender weltweit eine Angriffskampagne entdeckt, in der Cyberkriminelle bekannte DLL-Sideloading-Schwachstellen in Microsoft OneDrive ausnutzen, um Cryptomining-Malware auf den Systemen der Opfer zu installieren. Prinzipiell könnten sie über die Schwachstelle jede Malware herunterladen – auch Malware.

Das Windows-Betriebssystem und andere Anwendungen bauen auf den DLL-Dateien auf, die Funktionalitäten bereitstellen oder erweitern. Sobald eine Applikation eine Funktionalität in einer spezifischen DLL benötigt, sucht sie nach ihr in der vordefinierten Reihenfolge zunächst in der Directory, aus der die Applikation geladen wurde, dann in der System-Directory, in der 16-bit-System-Directory, in der Windows Directory, in der aktuell verwendeten Directory und zuletzt in den Directories, die in der Path-Umgebunsvariable aufgelistet ist. Wenn der vollständige Pfad der benötigten DLL-Dateien nicht spezifiziert ist, versucht die Applikation die Datei auf den beschriebenen Pfaden zu finden. Wenn Hacker eine bösartige DLL auf dem Suchpfad implementiert haben, wird diese anstelle der eigentlich benötigten Anwendung unbemerkt geladen und ausgeführt.

Download bösartiger DLLs über OneDrive.exe oder OneDriveStandaloneUpdater.exe

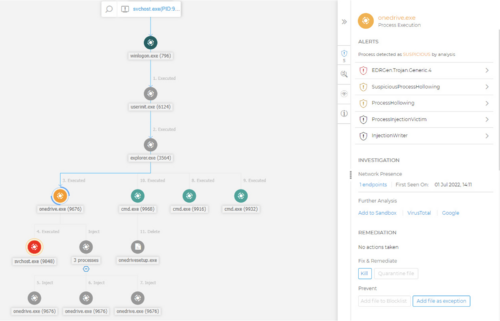

In der von Bitdefender analysierten Attacke schreiben die Angreifer ohne besondere Rechte eine falsche secure32.dll in den Pfad %appdata%\Local\Microsoft\OneDrive\. Die OneDrive Prozesse OneDrive.exe oder OneDriveStandaloneUpdater.exe laden diese dann. Weil %appdata%\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe planmäßig jeden Tag laufen soll, sind die falschen DLL-files nun persistent im System des Opfers. Zusätzlich verankern die Angreifer die falsche DLL im System über %appdata%\Local\Microsoft\OneDrive\OneDrive.exe. Dabei konfigurieren sie, dass die OneDrive.exe bei jedem Reboot unter Verwenden der Windows Registry startet. Nach dem Laden der falschen secure32.dll über diese OneDrive-Prozesse lädt diese die Software zum Cryptomining nach und infiziert sie in legitime Windows-Prozesse.

Auf dieselbe Art und Weise könnten die Angreifer genauso gut Ransomware oder Spyware auf den Systemen installieren.

Die Hacker verbreiten in der Cryptomining-Kampagne Algorithmen zum Schürfen von vier Kryptowährungen: Vor allem etchasch sowie daneben ethash, ton und xmr. Im Schnitt liegt der Profit der Cyberkriminellen pro infiziertem Rechner bei 13 Dollar. Die Opfer stellen Einbußen in der Performance der Systeme fest.

Microsoft: OneDrive „per machine“ installieren

Anwender können Microsoft OneDrive entweder „per user“ oder „per machine“ installieren. Voreingestellt ist die Installation „per user“. In dieser Konfiguration können Nutzer ohne besondere Privilegien den Ordner, in dem sich OneDrive befindet, beschreiben. Hacker können bösartige Malware hier ablegen, ausführbare Dateien modifizieren oder vollständig überschreiben. Microsoft empfiehlt daher, die OneDrive „per machine“ zu installieren. Eine Anleitung dazu unter: https://learn.microsoft.com/en-us/onedrive/per-machine-installation .

Weitere Vorsichtsmaßnahmen nötig

Die „per machine“-Installation eignet sich aber nicht für jede Umgebung oder für jedes Privilegierungslevel. Bitdefender mahnt daher die OneDrive-Nutzer zu großer Vorsicht. Sowohl der Virenschutz als auch das verwendete Betriebssystem sind stets zu aktualisieren. Vorsicht ist bei dem Download gecrackter Software oder Cheat Tools für Spiele geboten.

Die komplette Studie ist verfügbar unter: https://www.bitdefender.com/blog/labs/side-loading-onedrive-for-profit-cryptojacking-campaign-detected-in-the-wild/ .

Abbildungen:

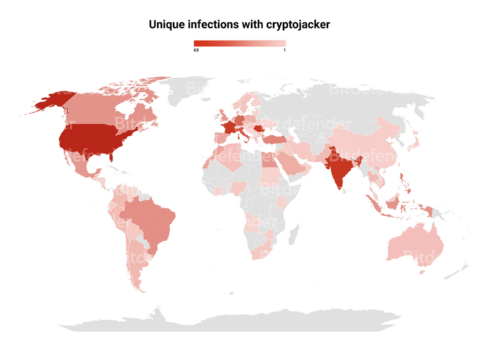

Abbildung 1: Globale Verbreitung der OneDrive-Kampagne: Kampagne vor allem in den USA, Indien, Frankreich, Rumänien, Italien und Deutschland belegt. Bildquelle: Bitdefender.

Abbildung 2: Während der Kampagne in den Monaten Mai und Juni kompilierten die Angreifer die Attacke mehrfach neu. Bildquelle: Bitdefender.

Abbildung 3: Eine XEDR-Sicherheitsplattform (wie etwa Bitdefender Gravity Zone) erkennt den Sideload der onedrive.exe. Bildquelle: Bitdefender.

Die komplette Studie ist verfügbar unter: https://www.bitdefender.com/blog/labs/side-loading-onedrive-for-profit-cryptojacking-campaign-detected-in-the-wild/