29

10/2016 ·

MIDRANGE

MAGAZIN

sich umfassende Security Controls im

Rahmen eines Sicherheitsregelwerks

umsetzen.

Was leistet Vulnerability

Management?

Vulnarability Management organisiert

und koordiniert solche Aktivitäten,

die Schwachstellen (Vulnerabilities)

innerhalb einer IT-Infrastruktur er-

kennen und entschärfen. Das Ziel ist

ein Prozess, der die Sicherheitslage

kontinuierlich verbessert. Dieser Pro-

zess läuft zyklisch und damit nachhal-

tig. Er identifiziert und klassifiziert IT-

Schwachstellen und dokumentiert auch

deren Behebung. Damit geht Vulnerabi-

lity Management entscheidend über rei-

nes Vulnerability Assessment oder Pen

Testing hinaus, das nur eine einmalige

Bestandsaufnahme der Sicherheitslage

einer IT-Infrastruktur leistet.

Lösung ist nicht gleich Lösung

Bei der Entscheidung für eine Vulne-

rability-Management-Lösung lohnt es

sich zu vergleichen. Denn mit den rich-

tigen Funktionen lässt sich das Sicher-

heitsniveau ohne großen Implementie-

rungs- und Betriebsaufwand drastisch

erhöhen. So sollte ein Vulnerability-Ma-

nagement-System die Netzwerk- und

Rechnersysteme und deren Prioritäten

auflisten können. Infrastrukturdaten

über Assets wie PCs, Server oder Rou-

ter müssen zentral vorgehalten werden,

ebenso alle dafür relevanten Informati-

onen über Schwachstellen. Dabei ist es

wichtig, diese Daten automatisch zu

sammeln und mit Compliance-Regel-

werken abzugleichen. Zum zentralen

Management gehört auch, die Assets

mit Security Controls zu verknüpfen,

also beispielsweise für besonders ge-

fährdete PCs andere Passwortregeln

zu etablieren als in weniger sensiblen

Unternehmensbereichen.

Entscheidend ist zudem ein tägli-

ches automatisches Update mit den Er-

gebnissen aktueller Netzwerkschwach-

stellentests. Um eine „Hausnummer“

zu nennen: Beim Greenbone Security

Manager sind dies aktuell weit über

45.000, und es werden jeden Tag mehr.

Auch die Kontrolle der Beseitigung die-

ser Schwachstellen (Remediation Tra-

cking) ist eine wichtige Aufgabe eines

Vulnerability-Management-Systems. Es

gilt, die Anwendung der Security Con-

trol regelmäßig – beispielsweise wö-

chentlich – umfassend zu überprüfen.

Idealerweise lassen sich solche Scans

zeitgesteuert ausführen, angepasst an

die kritischen Prozesse und Lastzei-

ten im Unternehmen. Für die Bewer-

tung der Situation und des Erfolgs von

Maßnahmen spielen Dashboards und

Berichte eine wichtige Rolle, etwa ein

auf die Bedürfnisse der IT-Leiter zuge-

schnittenes Management Dashboard.

Besonders effizient sind schlüssel-

fertige Lösungen, die mit wenig Zeit-

aufwand in Betrieb genommen werden

können. Eine zentrale Webschnittstelle

erleichtert die Bedienung.

Schwachstellenmanagement

bei der Leoni AG

Der Kabelspezialist Leoni betreibt ei-

ne automatisierte Lösung auf Basis

des Greenbone Security Managers

für Schwachstellenmanagement. Ein

zentral gesteuerter Prozess versorgt

die IT-Verantwortlichen in den einzel-

nen Niederlassungen mit konkreten

Anweisungen zur Verbesserung ihrer

IT-Sicherheit. Werden diese nicht aus-

geführt, kommen sie automatisch wie-

der auf die To-do-Liste. Das Ergebnis

spricht für sich: Die Zahl der Schwach-

stellen im weltweiten IT-System ist um

90 Prozent gesunken.

Der Prozess von der Analyse der

Schwachstellen durch die Greenbone

Security Manager bis zum Verwalten

der Arbeitsanweisungen läuft so au-

tomatisiert wie möglich. Das CIS-Team

ergänzt die Schwachstellenberichte

des Security Manager um Arbeitsan-

weisungen. Anschließend werden die

Daten in Verinice.Pro importiert. Die

für betroffene Assets verantwortlichen

Kollegen erhalten konkrete Aufträge

für jede Asset- und Control-Gruppe,

versehen mit einem Risikoparameter.

Ist die Aufgabe erledigt, bestätigen sie

dies über ein Web-Frontend.

„Wir konnten die Effizienz der

weltweiten IT-Teams deutlich steigern.

Denn mit Hilfe des neuen Prozesses

übermitteln wir Tasks, die wir bereits

vorher geprüft haben“, berichtet Chris-

tian Eschenlohr, Corporate Information

Security Manager. „Das kann beispiels-

weise bedeuten, dass wir gleich das

Aufspielen einer neuen Programmver-

sion empfehlen, anstatt 20 einzelne

Schwachstellen beheben zu lassen.“

Fazit

Das Beispiel der Leoni AG zeigt, wie

deutlich sich mit Vulnerability Ma-

nagement das Sicherheitsniveau erhö-

hen lässt. Auch die Statistik bestätigt:

Allein durch das Beseitigen von

Schwachstellen, die bereits mehr als

zwölf Monate bekannt sind, lassen sich

99,9 Prozent aller Angriffe abwehren.

Denn die meisten Cyber-Kriminellen

nutzen „bewährte“ Tools und Einfalls-

tore, um ins Unternehmensnetz einzu-

dringen.

Dirk Schrader

ó

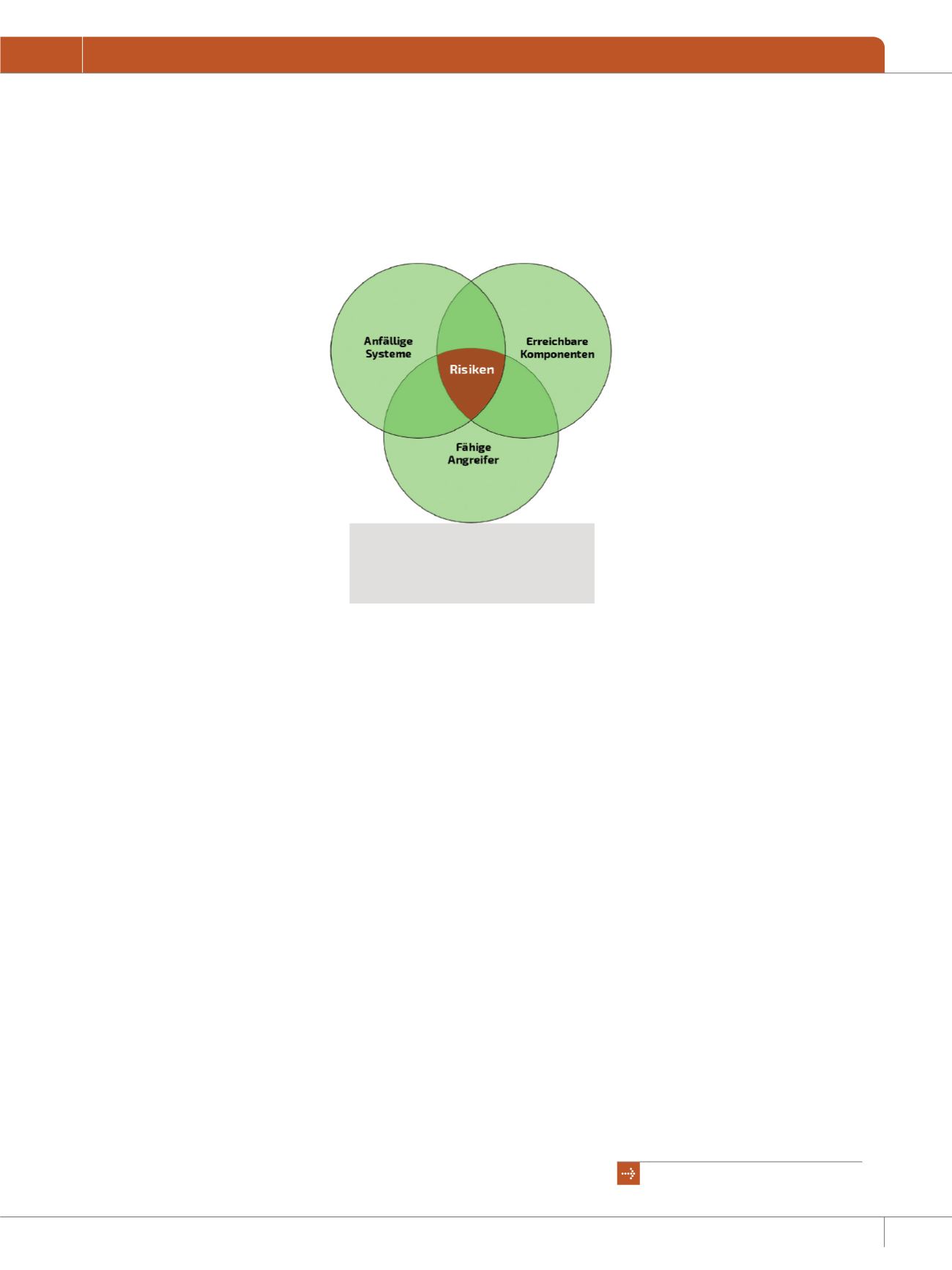

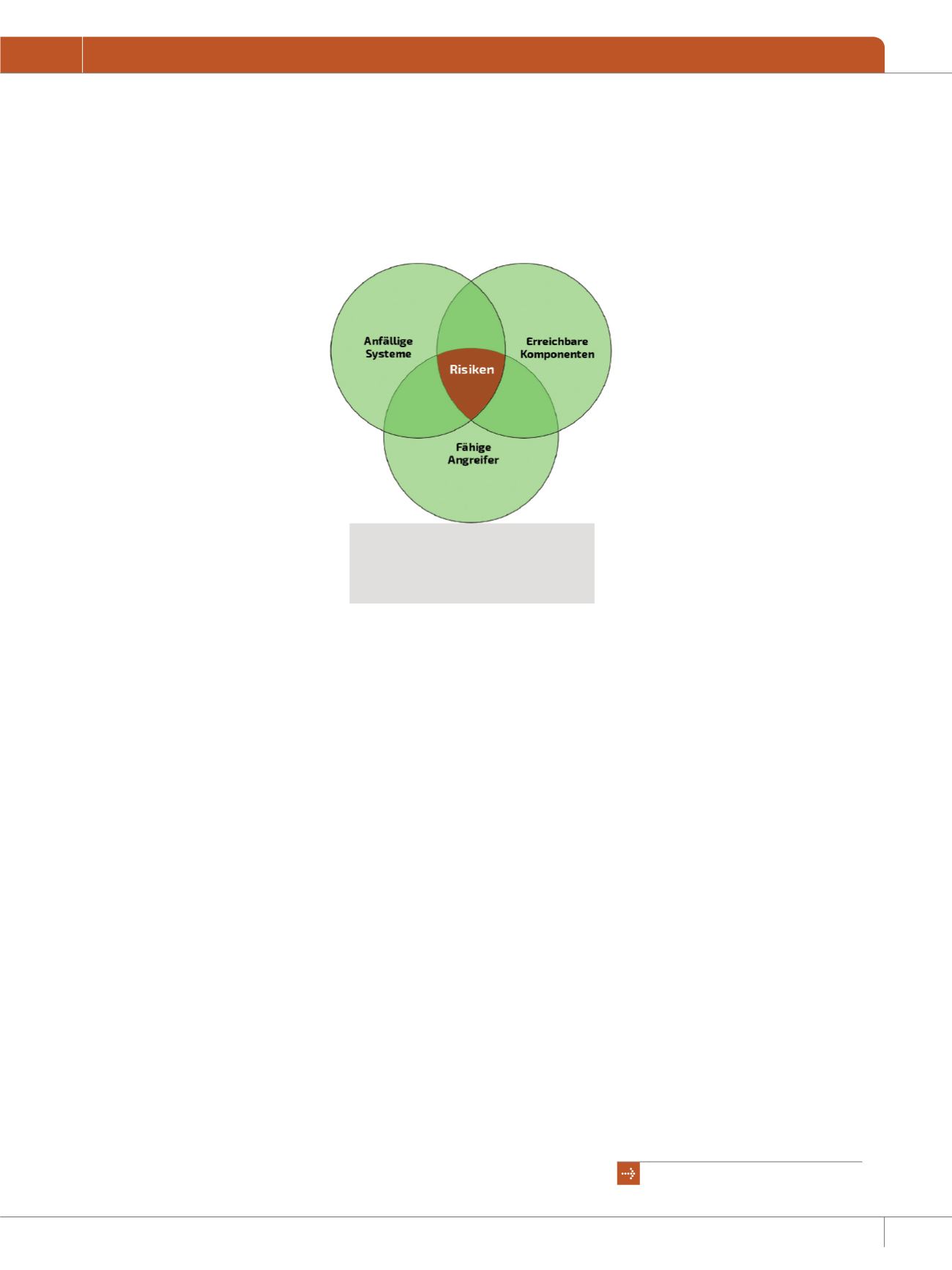

Jedes IT-System, das sich missbrauchen

lässt und für einen Angreifer mit hinrei-

chenden Fähigkeiten erreichbar ist, wird

zum Risiko.

Quelle: Greenbone Networks