39

02/2016 ·

MIDRANGE

MAGAZIN

Varianten getroffen werden – also 48-

mal häufiger als in den vergangenen

zwölf Monaten. Bedroht sind alle Unter-

nehmen, unabhängig von ihrer Branche

und Größe, wobei klassische Schutz-

mechanismen keinen hinreichenden

Schutz mehr bieten. Trotzdem können

Cyber-Angriffe abgewehrt werden,

wenn die eigenen Netzwerke und End-

geräte entsprechend gehärtet werden.

Sicher in der Sandbox?

Sicherheitsanbieter haben Lösungen

für die Erkennung unbekannter Mal-

ware und unbekannter Angriffstypen

entwickelt. Bedrohungsemulation oder

„Sandboxing“ nutzt einen virtualisier-

ten, unter Quarantäne gestellten Be-

reich, der auf einem Netzwerk-Sicher-

heits-Gateway oder in der Cloud läuft,

und kopiert den Ablauf der Malware

in verschiedene konventionelle PC-Be-

triebssysteme.

In der Tat ermöglicht Sandboxing

die Untersuchung von Inhalten ver-

dächtiger Dateien wie E-Mail-Anhänge

oder Downloads in einer sicheren Um-

gebung, die von den Produktionsnetz-

werken und -daten des Unternehmens

getrennt sind. Dateien werden in ver-

schiedenen virtuellen Programmen ge-

öffnet, um die Aktionen der Nutzer zu

simulieren. Falls ein abnormales oder

bösartiges Verhalten festgestellt wird,

beispielsweise versuchte Änderungen

von Registrierungseinstellungen oder

Netzwerkverbindungen, wird die Da-

tei gesperrt und unter Quarantäne ge-

stellt. Auf diesem Weg wird eine Infek-

tion verhindert, bevor sie das Netzwerk

erreicht.

Sandboxing hat sich als eine hoch-

effektive Technik zur Erkennung neuer,

unbekannter Malware erwiesen – zu-

mindest eine Zeit lang. Doch Cyber-

Kriminelle haben im Gegenzug ihre ei-

genen Verschleierungs- und Cloaking-

Techniken modernisiert. Sie nutzen ei-

nen Malware-Code, der aktiv erkennen

kann, wann er sich in einer virtualisier-

ten Sandbox-Umgebung befindet. Bös-

artige Aktionen können somit während

der Untersuchung unterbrochen und

verschleiert werden. Dadurch kann die

Malware ihre Entdeckung verhindern

und alle anderen Abwehrmaßnahmen

umgehen.

Die Emulation von Dateien wird

auch in kleinen und mittelständischen

Unternehmen genutzt, um Systeme und

Netzwerke zu schützen. Cyber-Krimi-

nelle sind sich jedoch dessen bewusst

und haben ihre Schad-Software entspre-

chend angepasst. Einfaches Sandboxing

kann deshalb von intelligenter Malware

leicht erkannt und umgangen werden.

Eine sichere Erkennung eines Schad-

codes ist möglich, muss aber unterhalb

der Betriebssystemebene ansetzen.

Entwicklung eines besseren

Sicherheitskonzepts

Ganz gleich, wie anspruchsvoll die Ak-

tionen eines Malware-Typs sind, es gibt

nur eine Hand voll nutzbarer Methoden

und Anweisungen, um sich diese selbst

auf einen Computer herunterladen und

mit der Infizierung beginnen zu kön-

nen. Ist die Sandbox in der Lage, Akti-

vitäten unterhalb der Betriebssysteme-

bene zu untersuchen und zu prüfen, ist

die Erfolgsquote deutlich höher.

Auf CPU-Ebene werden Anomalien

im Execute Flow sichtbar – sogar dann,

wenn sie zuvor versteckt wurden. Auf

diesem Weg werden Exploits schnell

geblockt und können umgehend un-

terbunden werden. Das bedeutet, dass

Malware, die in Dateien und Daten ver-

steckt ist, erkannt werden kann, bevor

sie die Möglichkeit hat, voll zu starten.

Dadurch werden die in den Malware-

Code eingepflanzten Tarnmethoden

aufgehoben und die Gefahr einer Infek-

tion auch durch unbekannte Angriffe

eliminiert.

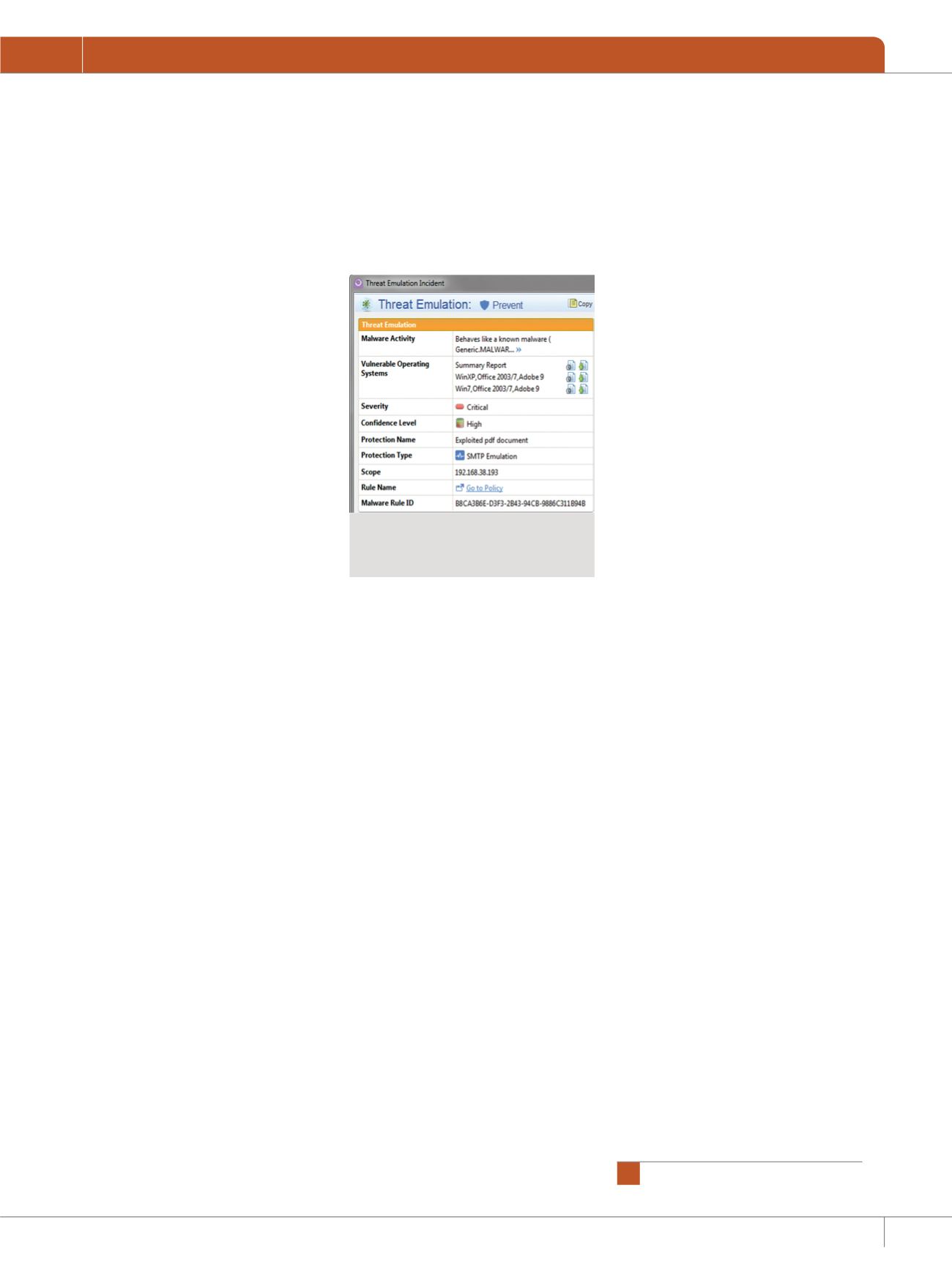

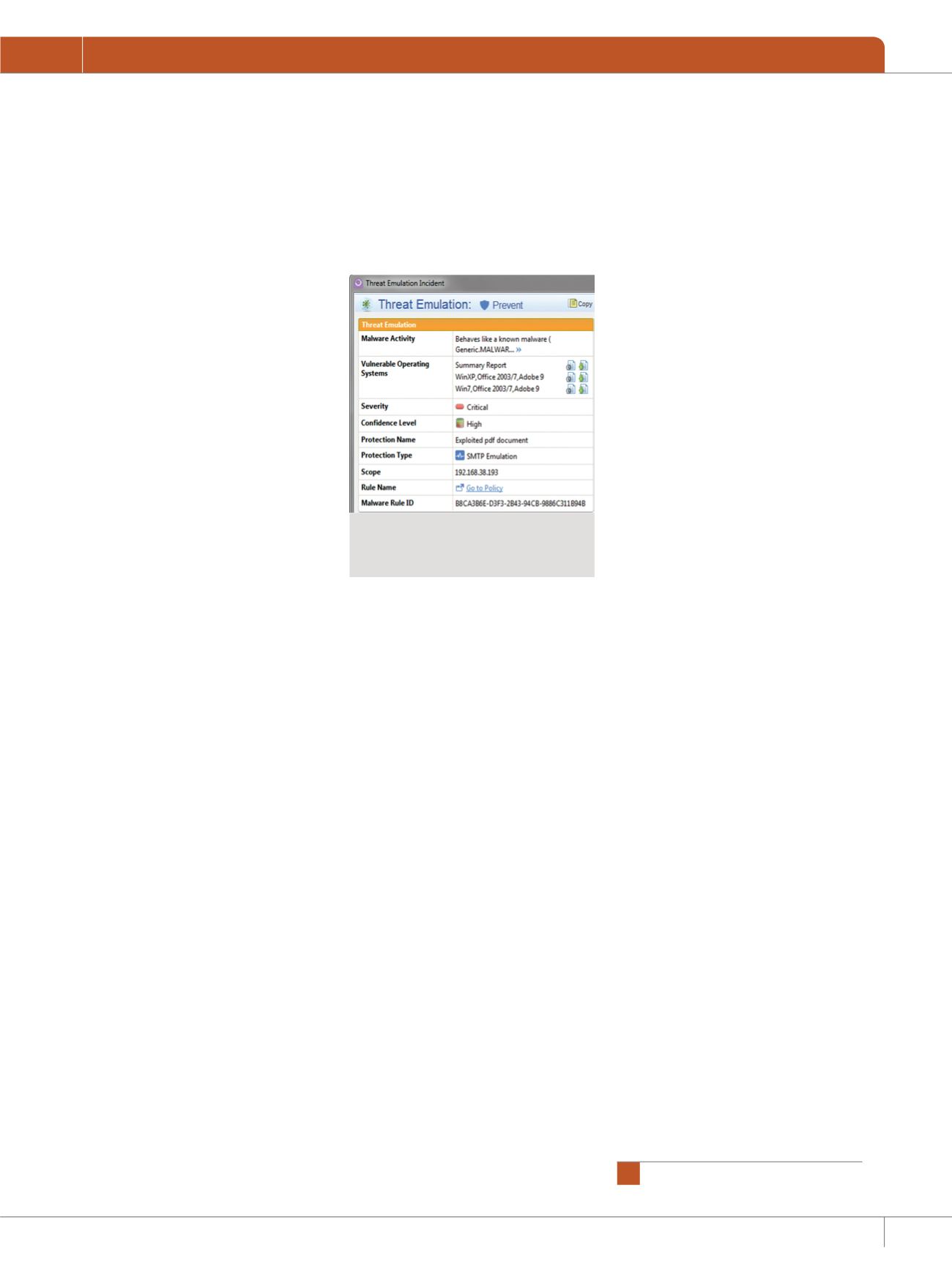

Dieser ganze Prozess findet für die

Mehrheit der Dateien ohne Unterbre-

chung statt. Wird eine verdächtige Da-

tei untersucht und für „sauber“ befun-

den, wird der beabsichtigte Empfänger

keine wesentliche Pause bei der Zustel-

lung der Datei per E-Mail bemerken. In-

formationen zu allen erkannten Aktivi-

täten erhält das IT-Team dann in einem

ausführlichen Bedrohungsbericht.

CPU-Level Emulation von Malware

ist die Best Practice gegen Cyber-An-

griffe – nicht nur für einzelne Unter-

nehmen, sondern auch für die gesamte

Wirtschaft. Besonders für den deut-

schen Mittelstand ist der Zusammen-

halt wichtig. Größere Unternehmen

können für die IT-Sicherheit und Com-

pliance leichter Skaleneffekte erzielen.

Kleinere und mittelgroße Unterneh-

men brauchen speziell zugeschnittene

Lösungen. Sie verfügen über viel Know-

how, auf das es Cyber-Kriminelle abge-

sehen haben, und brauchen besonders

effiziente Sicherheitsarchitekturen zur

Gefahrenabwehr.

Selbst die reaktionsschnellsten

konventionellen Anti-Malware-Waffen

können nicht vor unbekannter Malwa-

re schützen. Es kommt zu kritischen

Lücken, die Unternehmen angreifbar

machen. Durch erweitertes Sandboxing

werden solche Angriffsvektoren ge-

schlossen. Netzwerke und Daten wer-

den proaktiv vor Zero-Day-Angriffen

und modernen unbekannten Bedro-

hungen geschützt, die andernfalls die

Erkennung umgehen würden.

Dietmar Schnabel

ó

Û

Malware wird umgehend analysiert, und In-

formationen können jederzeit eingesehen

werden.

Quelle: Checkpoint