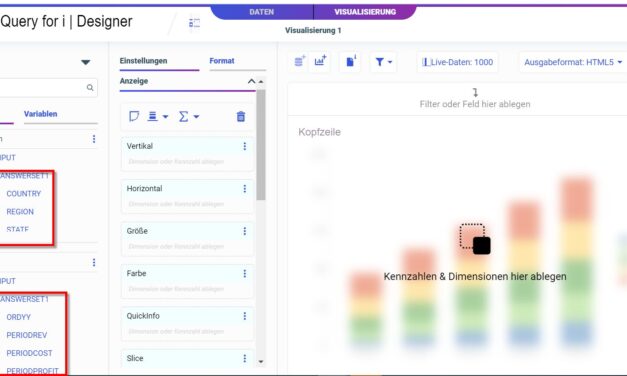

Deep Dive mit Ralf Reetmeyer: Der Weg in die IBM Cloud

Cloud Anwendungen oder auch Cloud Server sind für viele immer noch ein rotes Tuch. Oft fehlt es an Vertrauen oder der praktischen Erfahrung mit der Lösung. Vertrauen kann man wie bei allen neuen Dingen nur mit der Zeit gewinnen. Wir nutzen die IBM Cloud nun seit über zwei Jahren und unser Vertrauen ist nun da. Sicherlich gab...

Read More