Wie oft am Tag geben Anwender irgendwo Daten oder Passwörter ein? Und wie oft machen sie das einfach aus Routine, um schnell weiterzukommen und ohne den Zweck zu hinterfragen? Genau diese Abstumpfung machen sich nun Cyber-Kriminelle zunutze mit sogenannten Formular-basierten Angriffen (Formular-based Attacks).

Angriffe auf der Basis von Webformularen sind eine tückische Variante von Brand Impersonation Attacks, also Attacken, die Marken imitieren. Für diese Variante nutzen Betrüger Webseiten für Filesharing, Dateifreigaben oder andere Produktivitätssoftware wie docs.google.com oder sway.office.com, um die Opfer dazu zu bringen, ihre Zugangsdaten herauszugeben.

Die vorausgehende Phishing-E-Mail enthält in der Regel einen Link zu einer dieser Websites. Da die Seiten grundsätzlich legitim sind, ist dieser hochspezialisierte Angriff schwer zu erkennen. Außerdem gibt es eine besonders trickreiche Variante, bei der der Zugang auf das Konto erschlichen wird, ganz ohne dass die Zugangsdaten gestohlen werden müssen.

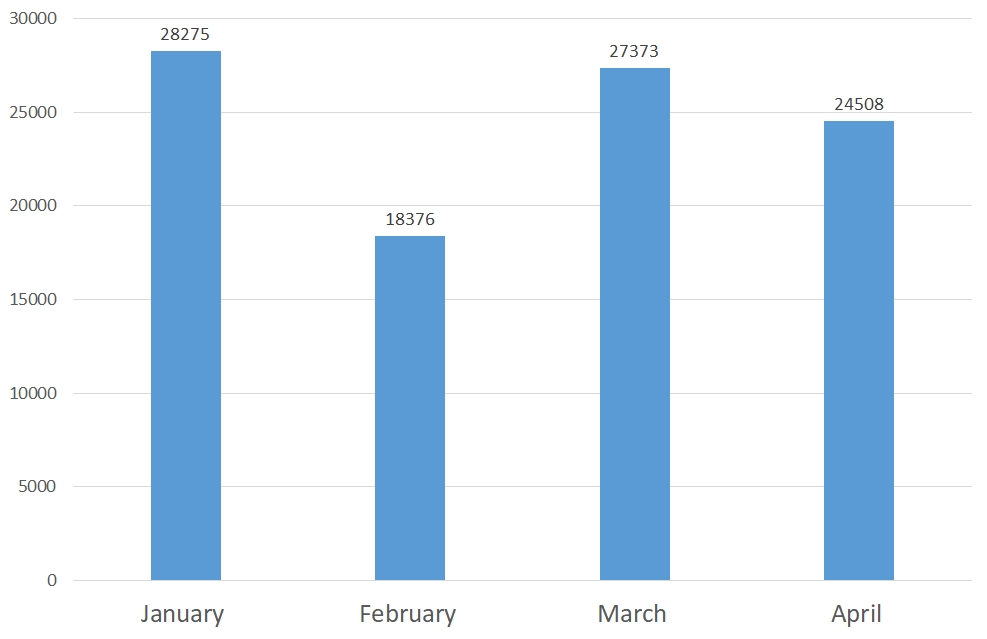

Von allen Formular-basierten Angriffen, die Barracuda zwischen dem 1. Januar 2020 und dem 30. April 2020 entdeckte, nutzten die Angreifer in 65 Prozent der Fälle Google-Websites für Dateifreigabe und -speicherung. Dazu gehören storage.googleapis.com (25 Prozent), docs.google.com (23 Prozent), storage.cloud.google.com (13 Prozent) und drive.google.com (4 Prozent).

Im Vergleich dazu waren die Marken von Microsoft bei 13 Prozent der Angriffe im Visier: So kam onedrive.live.com auf 6 Prozent, sway.office.com auf 4 Prozent und forms.office.com auf 3 Prozent. Zu den anderen Sites, die für Brand Impersonation Attacks verwendet wurden, gehören sendgrid.net (10 Prozent), mailchimp.com (4 Prozent) und formcrafts.com (2 Prozent). Andere Sites machten zusammen 6 Prozent der formularbasierten Angriffe aus.

Drei Wege über Formulare zum Konto

Cyber-Kriminelle nutzen Formular-basierte Angriffe für den Diebstahl von Anmeldeinformationen auf verschiedene Weise. Die drei häufigsten Taktiken sind diese:

- Verwendung legitimer Websites als Vermittler: Bei dieser Taktik versuchen Cyber-Kriminelle, ihre E-Mails so aussehen zu lassen, als hätte eine File-Sharing-Site wie OneDrive sie automatisch generiert. So bringen sie ihr Opfer über eine legitime File-Sharing-Site auf eine Phishing-Site. Der Angreifer sendet also eine E-Mail mit einem Link. Dieser führt zu einer Datei, die auf einer Website wie zum Beispiel sway.office.com gespeichert ist. Die Datei wiederum enthält ein Bild mit einem Link zu einer Phishing-Website und diese fragt die Anmeldedaten ab.

- Erstellen von Online-Formularen für Phishing: Bei diesem Ansatz erstellen Angreifer ein Webformular unter Verwendung legitimer Dienste wie forms.office.com. Die Formulare ähneln einer Anmeldeseite eines legitimen Dienstes. Den Link zu dem Formular fügen sie dann in Phishing-E-Mails ein, um Zugangsdaten zu sammeln. Diese Angriffe unter Vorspiegelung einer falschen Identität sind schwer zu erkennen, da sie Links enthalten, die auf legitime Websites verweisen, welche tatsächlich häufig von Organisationen verwendet werden. Gleichzeitig ist Anwendern mit einem geschulten Blick für IT-Sicherheit klar, dass Dienste, die eine Kontoverifizierung oder Kennwortänderungen anfordern, solche Domänen normalerweise nicht verwenden.

- Zugang zu Konten ohne Passwörter: Bei dieser besonders bösartigen Angriffsvariante verschaffen sich Hacker Zugang zu den Konten ihrer Opfer, ohne deren Zugangsdaten zu stehlen – und das funktioniert wie folgt: Die ursprüngliche Phishing-E-Mail enthält einen Link zu einer Seite, die wie eine gewöhnliche Anmeldeseite aussieht. Sogar der Domain-Name im Browser-Fenster scheint mit dem übereinzustimmen, was der Benutzer zu sehen erwartet. Der Link enthält jedoch eine Anfrage nach einem Zugriffstoken für eine Anwendung. Nach der Eingabe der Anmeldedaten zeigt das Endgerät dem Opfer eine Liste von App-Berechtigungen zur Annahme. Durch das Akzeptieren dieser Berechtigungen gibt das Opfer zwar keine Passwörter an Angreifer weiter, aber er gewährt der Anwendung des Angreifers ein Zugriffstoken, um mit den gleichen Anmeldedaten dauerhaft auf das Konto zuzugreifen. (Microsoft hat diese spezielle Anwendung mittlerweile deaktiviert, aber Barracuda sieht weiterhin Fälle, in denen Angreifer diese Taktik anwenden.)

Angriffe wie diese bleiben mit hoher Wahrscheinlichkeit lange Zeit unbemerkt. Schließlich gehen die Anwender davon aus, dass sie ihre Anmeldedaten auf einer völlig legitimen Website verwendet haben. Selbst eine Zwei-Faktor-Authentifizierung richtet in diesem Fall nichts aus, um Angreifer abzuwehren, da der Benutzer deren bösartige Anwendung für den Zugriff auf Konten zugelassen hat.

Wie sich Organisation schützen können

Unternehmen und Organisationen haben verschiedene Möglichkeiten, diese Art von Angriffen abzuwehren. Zentral sind die folgenden Maßnahmen:

- API-basierte Verteidigung des Postfachs: Cyber-Kriminelle passen ständig ihre Taktik an, um E-Mail-Gateways und Spam-Filter zu umgehen. Daher benötigen Organisationen eine Lösung, die künstliche Intelligenz zur Erkennung und Blockierung von Angriffen wie Kontoübernahme und Domain-Imitation einsetzt. Anstatt sich ausschließlich auf die Suche nach bösartigen Links oder Anhängen zu verlassen, brauchen Organisationen Technologie, die Machine Learning nutzt, um normale Kommunikationsmuster zu erlernen. Dadurch kann die Lösung Anomalien erkennen, die auf einen Angriff hindeuten.

- Multi-Faktor-Authentifizierung: Die Multi-Faktor-Authentifizierung, auch MFA, Zwei-Faktor-Authentifizierung oder zweistufige Verifizierung genannt, bietet eine zusätzliche Sicherheitsebene über Benutzername und Passwort hinaus. Gängige Varianten sind beispielsweise einen Authentifizierungscode, Fingerabdruck oder Netzhautscan.

- Schutz vor Kontoübernahme: Es gibt Technologien, die verdächtige Aktivitäten und potenzielle Anzeichen einer Kontoübernahme identifizieren, wie zum Beispiel Anmeldungen zu ungewöhnlichen Tageszeiten oder von ungewöhnlichen Standorten und mit untypischen IP-Adressen. Unternehmen sollten sich IPs ganz genau anschauen, die mehrere verdächtige Verhaltensweisen aufweisen, einschließlich fehlgeschlagener Anmeldeversuche und Zugriffe von verdächtigen Geräten.

- Überwachung von E-Mail-Konten auf böswillige Posteingangsregeln: Kriminelle nutzen diese Regeln häufig im Zuge einer Kontoübernahme. Kriminelle loggen sich in das Konto ein, erstellen Weiterleitungsregeln und verstecken oder löschen so alle E-Mails, die sie vom Konto aus versenden, um ihre Spuren zu verwischen.

- Erweiterte Sicherheitsschulung der Benutzer: Unternehmen sollten Benutzer im Rahmen von Sicherheitsschulungen über E-Mail-Angriffe auch zu der Möglichkeit Formular-basierter Angriffe aufklären. Hierzu zählt, wie Nutzer Angriffe erkennen, welchen Schaden sie anrichten können und wo und wie Mitarbeiter diese melden können. Empfehlenswert sind zudem Phishing-Simulationen, um Benutzer in der Erkennung von Cyberattacken zu schulen, die Wirksamkeit von Schulungen zu testen und die Resilienz der Organisation gegen Phishing einzuschätzen.

Letztlich geht es darum, erneut für einen sorgsamen Umgang mit Passworten und Berechtigungen zu werben und das Bewusstsein für die neue Masche der Cyber-Kriminellen zu schaffen: Auch legitim erscheinende Formulare können ein Angriff sein.

Dr. Klaus Gheri ist General Manager Network Security bei Barracuda Networks.