Hackergruppen tarnen ihre Spear-Phishing-E-Mails als Nachrichtenartikel, Stellenausschreibungen und offiziell aussehende Dokumente, um Malware zur Cyber-Spionage in Banken, Behörden und Energieversorgern zu verbreiten. Die bisherigen Angriffsziele befinden sich in fünf Ländern. Check Point Research stellt die drei Gruppen vor, welche für die Attacken verantwortlich.

Nachdem Hacker zuletzt vermeintliche Spendenkampagnen für Opfer des Ukraine-Krieges zur eigenen finanziellen Bereicherung missbrauchten, hat Check Point Research (CPR), die Forschungsabteilung von Check Point Software Technologies, abermals Cyber-Angriffe im Kontext des Konfliktes beobachtet. Die Täter versendeten Malware an Organisationen in fünf Ländern im Zuge sogenannter Spear-Phishing-Kampagnen:

Eine auf den Empfänger maßgeschneiderte Phishing-E-Mail, die von einer vertrauenswürdigen Quelle zu kommen scheint und meist einen Link oder eine Datei mit schadhaftem Inhalt enthält. Hinter den Angriffen stecken APT-Gruppen, die Advanced Persistent Threats darstellen, also eine andauernde Gefahr. Sie zielen meist über einen längeren Zeitraum hinweg auf vertrauliche Unternehmens- oder Regierungsdokumente, um sensible Information zu entwenden und nutzen dabei speziell auf die IT-Strukturen der Opfer zugeschnittene Malware, um sich Zugriff zu verschaffen.

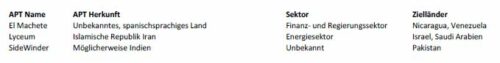

In einem neuen Bericht stellt CPR drei APT-Gruppen mit den Namen El Machete, Lyceum und SideWinder vor, die Spear-Phishing-Kampagnen gegen Opfer in fünf Ländern durchführten. Zu den Zielen zählen bislang Institutionen und Firmen in Nicaragua, Venezuela, Israel, Saudi-Arabien und Pakistan.

Bisher im Visier waren dabei Einrichtungen aus dem Regierungs-, Finanz- und Energiesektor. Je nach Ziel und Region verwenden die Angreifer verschiedenartige Täuschungsmanöver, die von offiziell aussehenden Dokumenten bis hin zu Nachrichtenartikeln und Stellenausschreibungen reichen. Bei der Untersuchung der Köderdokumente fand CPR verschiedene Malware, die in der Lage ist, Keylogging, Screenshots und die Ausführung von Befehlen zu ermöglichen.

Die Sicherheitsexperten gehen davon aus, dass die Motivation hinter diesen jüngsten Spionage-Aktionen darin besteht, sensible Informationen von Regierungen, Banken und Stromversorgern zu stehlen. Sie betonen hierbei, dass die Aufenthaltsorte der Hacker und ihrer Opfer nicht auf eine Region beschränkt sind, sondern sich weltweit erstrecken, einschließlich Lateinamerika, dem Nahen Osten und Asien.

Die Tabelle gibt ei Quelle: Check Point Software Technologiesnen Überblick zu Herkunft, Zielsektor und Zielländer der einzelnen APT-Gruppen.

Quelle: Check Point Software Technologiesnen Überblick zu Herkunft, Zielsektor und Zielländer der einzelnen APT-Gruppen.

Sergey Shykevich, Threat Intelligence Group Manager bei Check Point, erklärt: „Zurzeit beobachten wir eine Vielzahl von APT-Kampagnen, die den Krieg zur Verbreitung von Malware ausnutzen. Die Kampagnen sind gezielt, ausgeklügelt und konzentrieren sich auf Opfer im Regierungs-, Finanz- und Energiesektor. In unserem neuen Bericht stellen wir drei APT-Gruppen vor, die wir bei der Durchführung dieser Spear-Phishing-Kampagnen erwischt haben. Wir haben die verwendete Malware genau untersucht und dabei Spionageprogramme gefunden, die unter anderem Keylogging und Screenshoting beherrschen.“

CPR untersuchte die von den ATP-Gruppen eingesetzte Malware, die speziell für diese Cyberspionage-Aktivitäten eingesetzt wird. Zu den Methoden gehören:

- Keylogging: Zeichnet alles auf, was über die Tastatur eingegeben wird.

- Sammlung von Anmeldeinformationen: Sammelt in Chrome- und Firefox-Browsern gespeicherte Anmeldeinformationen.

- Dateisammlung: Sammelt Informationen über die Dateien auf jedem Laufwerk und erfasst Dateinamen und Dateigrößen, um den Diebstahl bestimmter Dateien zu ermöglichen.

- Screenshoting: Zeichnet über Screenshots den aktuellen Bildschirminhalt des Anwenders auf.

- Sammlung von Daten aus der Zwischenablage.

- Ausführung von Befehlen.

Die verschiedenen Gruppen unterschieden sich nicht nur in den von ihnen anvisierten Zielen. Sie verwendeten auch verschiedene Arten von Malware, die auf unterschiedliche Weise und über gezielt ausgewählte Schwachpunkte heiße Informationen extrahieren sollen. Hier eine Zusammenfassung der Angriffsmethoden der jeweiligen ATP-Gruppe:

El Machete

- Spear-Phishing-E-Mail mit Text über die Ukraine wird an das Ziel versendet.

- Der Nachricht ist ein Word-Dokument mit einem Artikel über die Ukraine beigefügt.

- Ein bösartiges Makro innerhalb des Dokuments legt eine Reihe von Dateien ab.

- Malware wird auf den PC heruntergeladen.

Lyceum

- Versand einer E-Mail mit Inhalt über Kriegsverbrechen in der Ukraine samt Link zu einem bösartigen Dokument, das auf einer Website gespeichert wird.

- Das Dokument führt einen Makrocode aus, wenn es geschlossen wird.

- Eine EXE-Datei wird auf dem PC gespeichert.

- Beim nächsten Neustart des PCs wird die Malware ausgeführt.

SideWinder

- Das Opfer öffnet ein verseuchtes Dokument.

- Wenn es geöffnet wird, ruft das Dokument eine Vorlage von einem vorbereiteten Server ab.

- Die heruntergeladene externe Vorlage ist eine RTF-Datei, welche die Sicherheitslücke CVE-2017-11882 ausnutzt.

- Die Malware landet auf dem PC des Opfers.

Quelle: Check Point Software Technologies

Quelle: Check Point Software TechnologiesKöderdokument mit einem Artikel über den Russland-Ukraine-Konflikt, das von El Machete APT an nicaraguanische Finanzinstitute geschickt wurde.

El Machete wurde beim Versenden von Spear-Phishing-E-Mails an Finanzinstitute in Nicaragua entdeckt. Der Mail war ein Word-Dokument mit dem Titel „Dunkle Pläne des Neo-Nazi-Regimes in der Ukraine“ beigefügt. Es enthielt einen von Alexander Khokholikov, dem russischen Botschafter in Nicaragua, vermeintlich verfassten und veröffentlichten Artikel, in dem angeblich der russisch-ukrainische Konflikt aus der Sicht des Kremls erörtert wird.

Lyceum

Mitte März erhielt ein israelisches Energieunternehmen eine E-Mail von der Adresse inews-reporter@protonmail.com mit dem Betreff „Russische Kriegsverbrechen in der Ukraine“. Die E-Mail enthielt einige Bilder aus öffentlichen Medien und einen Link zu einem Artikel, der auf der Domain news-spot.live veröffentlicht wurde.

Der Link in der E-Mail führt zu einem Dokument, das den von The Guardian veröffentlichten Artikel „Researchers gather evidence of possible Russian war crimes in Ukraine“ enthält. Auf derselben Domain befinden sich einige weitere verseuchte Dokumente mit Bezug zu Russland und dem Krieg, z. B. die Kopie eines Artikels des Atlantic Council aus dem Jahr 2020 über russische Atomwaffen und eine Stellenausschreibung für einen „Extraction / Protective Agent“ in der Ukraine.

SideWinder

Quelle: Check Point Software Technologies

Quelle: Check Point Software TechnologiesTäuschungsdokument zum Russland-Ukraine-Krieg, erstellt von Sidewinder.

Das bösartige Dokument von Sidewinder, das ebenfalls den Russland-Ukraine-Krieg ausnutzt, wurde Mitte März auf VirusTotal (VT) hochgeladen. Seinem Inhalt nach zu urteilen, sind die beabsichtigten Ziele pakistanische Einrichtungen; das Köderdokument enthält das Dokument des National Institute of Maritime Affairs der Bahria University in Islamabad und trägt den Titel „Focused talk on Russian Ukraine Conflict Impact on Pakistan“. Dieses bösartige Dokument verwendet Remote Template Injection. Wenn es geöffnet wird, ruft das Dokument eine Remote-Vorlage von dem Server der Angreifer ab.

Sergey Shykevich kommentiert die Funde der Sicherheitsexperten von CPR abschließend: „Ich bin der festen Überzeugung, dass die Kernmotivation dieser Kampagnen die Spionage ist. Ich empfehle Regierungen, Banken und Energieunternehmen dringend, ihre Mitarbeiter erneut für das Thema IT-Sicherheit zu sensibilisieren und Sicherheitslösungen zu implementieren, die das Netzwerk auf allen Ebenen schützen.“ (rhh)