Dem Rest der Welt geöffnet…

Mehr Faktoren, mehr Sicherheit…

Insbesondere Benutzer, die viele Berechtigungen haben, müssen besonders geschützt werden. Mehr Sicherheit erhält man mit mehr Faktoren: Multi-Faktor-Authentifizierung (MFA). Hier geht es nicht nur um 5250-Anmeldungen, sondern auch FTP, IFS, REXEC, ODBC, etc. Die Multifaktor-Authentifizierung von Raz-Lee z.B. kann das Risiko des unberechtigten Systemzugriffs erheblich (99 %) reduzieren. Dabei geht es nicht nur um Sicherheit, sondern auch um Compliance. Auch Cyberversicherungen werden für bestimmte Anwendungen und Anwender diese Form der Authentifizierung voraussetzen.Die Person ist die Entität, die im Vordergrund steht. Das gilt für MFA wie auch für Password Reset und Authority on Demand, also erweiterten Berechtigungen für gewisse User für gewisse Zeiträume. Eine Person kann mehrere Benutzerprofile auf mehreren Systemen besitzen.

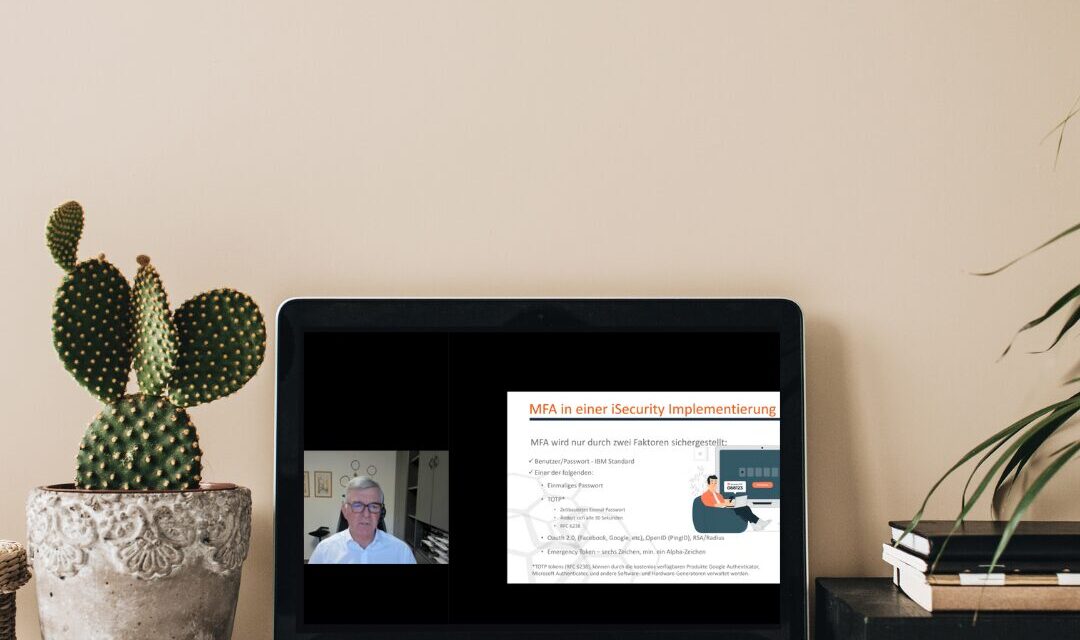

MFA wird immer durch zwei Faktoren sichergestellt: Benutzer und Passwort ist der IBM-Standard. Zusätzlich können folgende hinzukommen: einmaliges Passwort per SMS oder E-Mail oder TOTPs: zeitbasierte Einmal-Passwörter (ändern sich alle 30 Sekunden) Oauth 2.0: User erlaubt Zugriff auf Daten, die von einem anderen Dienst bereitgestellt werden Emergency Token

MFA kann im Standard IBM i-Anmeldebildschirm eingebaut werden. Die meisten Unternehmen behalten allerdings die Standardanmeldung bei, User melden sich mit Username und Kennwort an und bevor diese auf das Startmenü zugreifen können, erscheint eine Zwischenmaske mit der zweiten Authentifizierung. Raz-Lee’s MFA ist native auf der IBM i. Sie kann in wenigen Minuten installiert und aktiviert werden. Es wird keine zusätzliche Hard- oder Software benötigt.

Mit IP-Gruppen kann eingestellt werden, welche Authentifizierung verwendet werden soll, wenn der Benutzer von innerhalb oder außerhalb der IP-Gruppe kommt. So können auch individuell für Nutzer verschiedene Authentifizierungen für den Zugriff aus dem Unternehmen oder dem Home Office eingestellt werden.

Gib Nutzern die Rechte wenn sie sie brauchen…

Aus verschiedenen Gründen gibt es auf nahezu allen IBM i-System zu viele Benutzer mit Sonderberechtigungen: „All-Object-Nutzer“. Das muss als extrem kritisch betrachtet werden. Raz-Lee bietet ein Assessment-Tool an, mit dem solche Probleme aufgedeckt werden können.

Dabei gibt es viele Gründe dafür, Sonderberechtigungen zu vergeben. Die häufigste Sicherheitslücke, die von Auditoren entdeckt wird, ist der Notfallzugriff auf kritische Anwendungen. Authority on Demand kann so konfiguriert werden, dass Personen nur dann Zugriff bekommen sollen, wenn sie ihn tatsächlich brauchen. Sprich, der Nutzer fordert eine temporäre Sonderberechtigung an und ein Nutzer (Provider) mit höheren Rechten kann dies mit Hilfe verschiedener Faktoren freigeben.

Auch Feldverschlüsselung ist Zero Trust?

Verschlüsselung von Inhalten ist die beste Möglichkeit Daten vor unbefugtem Zugriff zu schützen. Und so sind selbst Datenfelder Teil von Zero Trust. Kreditkartennummern, Kontonummern, Kennwörter…täglich werden viele Daten in Felder eingegeben. Dabei kann man wählen:

- Klartext: der Nutzer sieht alles

- Maskiert mit Teilklartext

- Komplett maskiert

Raz-Lee’s Lösung basiert auf IBM Native APIs, unterstützt Verschlüsselung und auch Tokenisierung und die Dateien werden nie gesperrt. Die Daten sind in der Datenbank verschlüsselt, die Änderungen auf Programmebene bewegen sich auf einem absolutem Minimum.

Unten können Sie sich die gesamte Präsentation von Robert Engel, Geschäftsführer von Raz-Lee Security GmbH, ansehen: