Sicherheitsforscher von Barracuda haben das Jahr 2023 analysiert und dabei die häufigsten Erkennungen im Rahmen von Extended Detection and Response (XDR) untersucht. Diese Analyse basiert auf Daten der Barracuda Managed XDR Plattform, welche von einem 24/7 Security Operations Center (SOC) unterstützt wird. Die Ergebnisse bieten Einblicke in die gängigsten Versuche von Angreifern, dauerhaften Zugang zu Netzwerken zu erlangen.

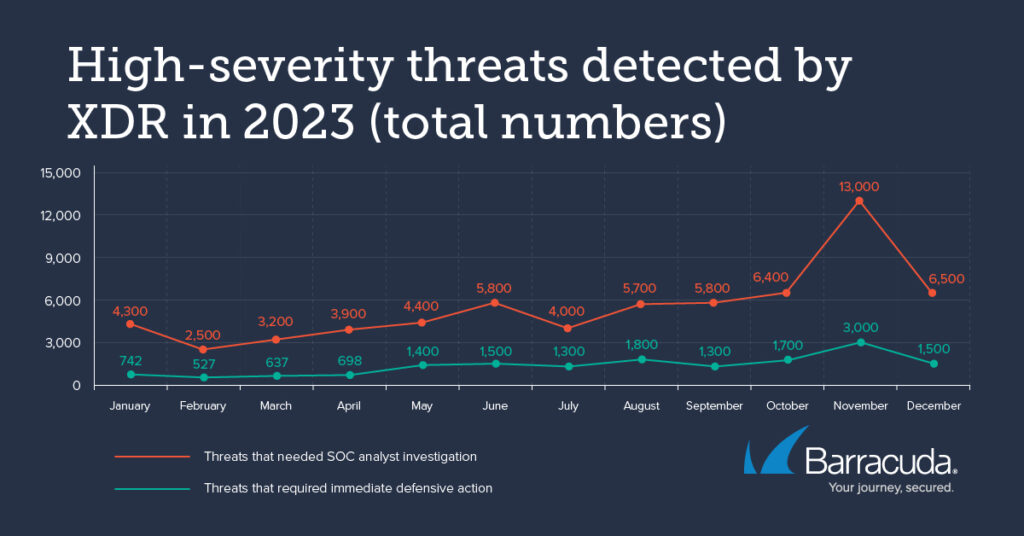

Während des Jahres wurden insgesamt 66.000 Hochrisiko-Bedrohungen erkannt, die eine so ernste Gefahr darstellten, dass sie zur weiteren Untersuchung an SOC-Analysten weitergeleitet werden mussten. Zusätzlich erforderten weitere 15.000 Bedrohungen sofortige Gegenmaßnahmen. Die Anzahl beider Bedrohungskategorien steigerte sich im Laufe des Jahres stetig und fand ihren Höhepunkt in den Monaten Oktober, November und Dezember – Saison der Feiertage und des Online-Shoppings. Beide Aspekte sind für Angreifer äußerst attraktiv, da die hohe Anzahl potenzieller Ziele und Angriffsmöglichkeiten während der Einkaufssaison sowie die reduzierte Aufmerksamkeit der IT-Teams während der Urlaubssaison ideale Bedingungen für Angriffe schaffen.

Quelle: Barracuda Networks

Quelle: Barracuda NetworksHigh severity threats 2023

Häufige Hinweise auf Identitätsmissbrauch

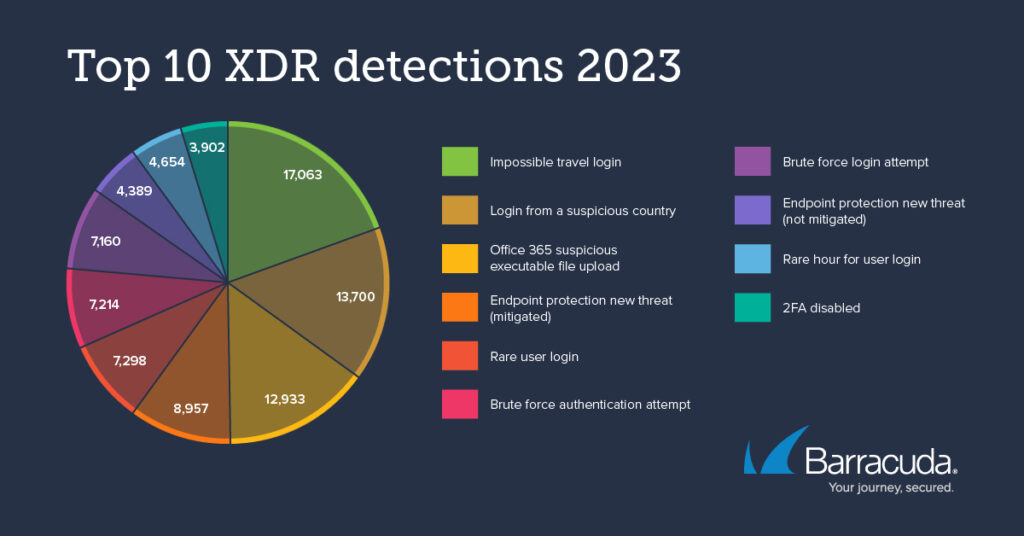

Die meisten Risiko-Erkennungen des Jahres 2023 konzentrierten sich auf eine Art des Identitätsmissbrauchs, um ein Konto zu kompromittieren. Zu den Erkennungen, die auf diesen Identitätsmissbrauch hindeuten, gehören verdächtige Anmeldungen, Brute-Force-Angriffe und die Deaktivierung der Multifaktor-Authentifizierung durch Angreifer. Auch das Hochladen einer verdächtigen ausführbaren Datei kann darauf hindeuten, dass Angreifer versuchen, zusätzliche Tools oder Malware von einem externen, vom Angreifer kontrollierten System wie einem Command-and-Control-Server, in ein kompromittiertes Konto zu verschieben.

Quelle: Barrracuda Networks

Quelle: Barrracuda NetworksTop 10 XDR detections 2023

Verdächtige Anmeldungsaktivitäten

- Superhelden: Über 17.000 Vorfälle von „Impossible Travel“, bei denen Angreifer versuchten, sich bei einem kompromittierten Konto anzumelden, indem sie zwei weit voneinander entfernte Standorte vorgaben. Diese Aktivität wurde durch eine Sicherheitswarnung ausgelöst, die prüfte, ob die Anmeldung mit einer VPN-IP verbunden war, um falsch-positive Ergebnisse auszuschließen.

- Geister: Mehr als 7.000 ungewöhnliche Benutzernamen in Authentifizierungsprotokollen, die auf Bedrohungsakteure hinweisen, die inaktive Benutzerkonten missbrauchen oder neue Benutzer erstellen, um im Netzwerk präsent zu bleiben.

- Schlaflose: Über 4.600 Anmeldungen zu ungewöhnlichen Uhrzeiten, was darauf hindeutet, dass Angreifer möglicherweise in anderen Zeitzonen agieren, um auf kompromittierte Konten zuzugreifen.

Quelle: Barracuda Networks

Quelle: Barracuda NetworksWie Hacker sich mit verdächtigen Login-Aktivitäten verraten

Ausnutzung kritischer Sicherheitslücken

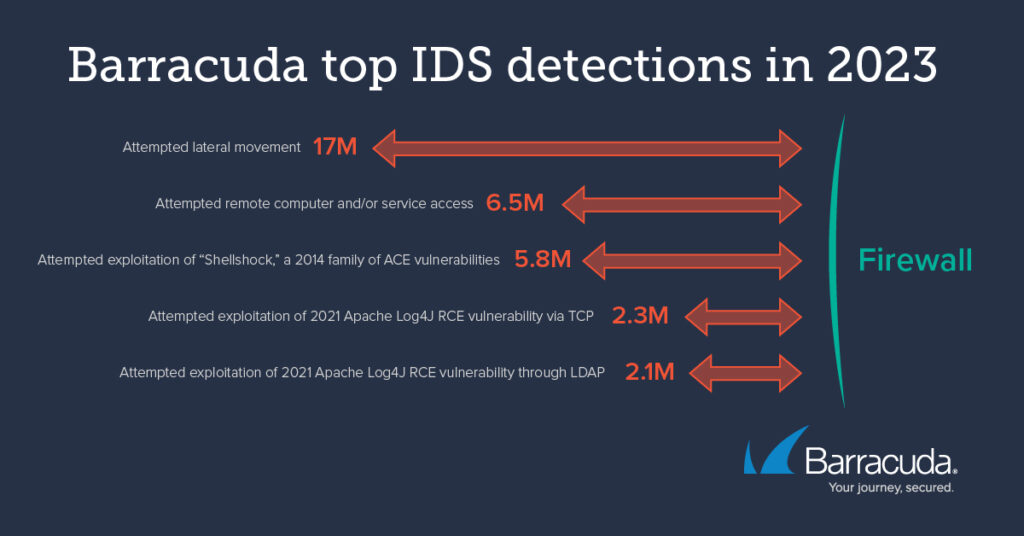

Zusätzlich zeigen Analysen der häufigsten Erkennungen durch das Intrusion Detection System (IDS), dass Angreifer weiterhin bekannte kritische Sicherheitslücken ausnutzen, insbesondere diejenigen, die noch nicht durch Patches behoben wurden. Eine Vielzahl von Angriffen auf Schwachstellen wie „Shellshock“, einer 10 Jahre alten Sammlung von Bugs weisen darauf hin, dass viele Unternehmen weiterhin ungepatchte Systeme betreiben. Zwei Jahre nach der Entdeckung der Log4Shell-Schwachstelle im Open-Source-Java-basierten Log4j-Protokollierungsprogramm sind Angriffe auf diese Schwachstelle immer noch weit verbreitet. Dies könnte darauf zurückzuführen sein, dass Log4j in vielen Anwendungen und anderen Softwarekomponenten so tief integriert ist, dass viele Unternehmen nicht einmal wissen, dass sie das Programm verwenden. Die Beseitigung der Schwachstellen ist daher oft schwierig und zeitintensiv.

Quelle: Barracuda Networks

Quelle: Barracuda NetworksTop IDS detections 2023