Der Barracuda Spear-Phishing-Report zeigt, wie sich Betrüger Zugang zu E-Mail-Konten verschaffen und kompromittierte Accounts nutzen.

Analysten des Sicherheitsspezialisten Barracuda und der University of California Berkeley haben den End-to-End-Lebenszyklus eines kompromittierten Kontos untersucht. Dabei interessierte sie, wie die Kontoübernahme erfolgt, wie lange sich Angreifer im gehackten Konto aufhalten, und wie sie die Konten nutzen beziehungsweise Informationen abgreifen. Grundlage der Untersuchung waren 159 kompromittierte E-Mail-Konten von 111 Organisationen.

Die Ergebnisse der Untersuchung zeigen, dass sich die Angreifer bei ungefähr der Hälfte der kompromittierten Konten (49 Prozent) nach weniger als 24 Stunden zurückzogen. Über ein Drittel (37 Prozent) trieb jedoch über einen Zeitraum von mindestens einer Woche sein Unwesen in den angegriffenen Accounts.

Wiederverwendung von Anmeldeinformationen

20 Prozent der kompromittierten E-Mail-Konten wurden in Datenlecks von Firmendatenbanken gefunden. Man kann davon ausgehen, dass diese Adressen wahrscheinlich genutzt wurden, um persönliche Accounts für Webseiten zu erstellen. Sobald die Benutzer Anmeldeinformationen wiederverwendeten, würde auch ihr entsprechender Firmenaccount über dasselbe Datenleck angegriffen werden.

Zwei Typen von Angreifern

In 50 Prozent der analysierten Konten sind vermutlich der Angreifer und Nutzer des kompromittierten E-Mail-Accounts ein und dieselbe Person. Bei 31 Prozent der Konten sind Angreifer und Nutzer verschiedene Personen. Es gibt demnach mindestens zwei Geschäftsmodelle: Eine Gruppe von Angreifern ist spezialisiert darauf, E-Mail-Konten anzugreifen und den Kontozugriff an eine zweite Gruppe von Cyber-Kriminellen zu verkaufen, die sich dann um die Monetarisierung der entführten Konten kümmern.

78 Prozent der Angreifer haben auf keine E-Mail-fernen Anwendungen zugegriffen. Dies lässt vermuten, dass entweder die Cloud-Konten der untersuchten Unternehmen keinen Zugriff auf für Hacker interessante Daten und Funktionen boten oder die Angreifer waren noch dabei, die zusätzlichen Informationsquellen zu sichten und gegebenenfalls kriminell zu nutzen.

Bei Phishing-Angriffen verwendete Konten

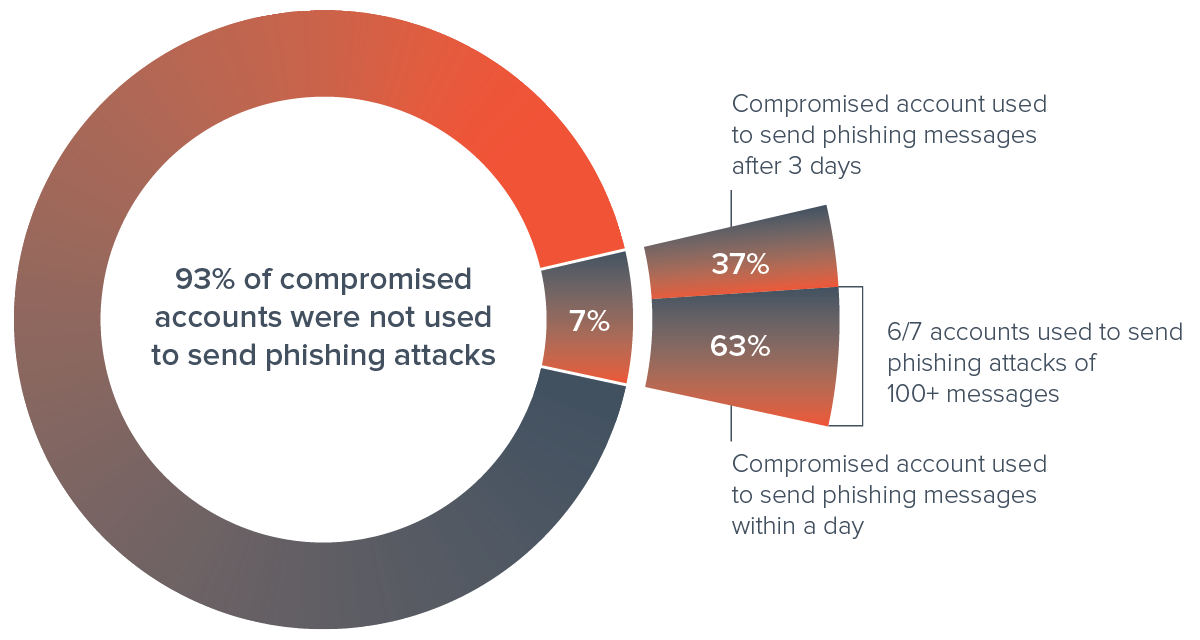

Von 11 Konten (7 Prozent) der 159 analysierten kompromittierten Konten wurden Phishing-E-Mails versandt, die von Barracuda erkannt wurden. Bei vier der 11 Konten lag zwischen der ersten Anmeldung des Angreifers und dem Versand der ersten Phishing-E-Mail weniger als ein Tag. Bei den verbleibenden sieben Konten lagen drei oder mehr Tage zwischen der ersten Anmeldung des Angreifers und dem Versand der ersten Phishing-E-Mail. Bei den verbleibenden 93 Prozent der Konten schien es, als hätten die Angreifer die Konten nicht zum Versand von Phishing-Angriffen verwendet – zumindest nicht in jenem Zeitraum, in dem geprüft wurde. Jedoch könnten Angreifer etwa die Informationen aus den kompromittierten Konten nutzen, eine Domain imitieren und so Conversation-Hijacking-Angriffe starten.

Bei der Übernahme eines E-Mail-Kontos, einem sogenannten Account Takeover, imitieren Cyber-Kriminelle bekannte Marken oder nutzen Social Engineering und Phishing, um Anmeldedaten stehlen und auf den Account zugreifen zu können. Sobald das Konto kompromittiert ist, überwachen Hacker alle Account-Aktivitäten überwachen und verfolgen. So erfahren die Kriminellen unternehmenskritische Information, etwa wie das Unternehmen Geschäfte tätigt, welche E-Mail-Signaturen es verwendet oder wie es Finanztransaktionen handhabt. Mittels nachfolgender Phishing-Angriffe lassen sich dann Finanz- und andere unternehmenskritische Informationen oder zusätzliche Anmeldedaten für andere Konten sammeln. (rhh)